Sicherheitsexperten haben eine schwere Sicherheitslücke in OpenSSL gefunden, dieses wurde letzte Nach bekannt gegeben und die Sicherheitslücke ist als sehr groß einzustufen. OpenSSL wird auf Linux Server eingesetzt um nur ein Beispiel zu nennen SSL Zertifikate zu erstellen die dann der Server für die Verschlüsselung benutzt. Mehr Infos über OpenSSL bekommt Ihr auf Wikipedia : http://de.wikipedia.org/wiki/OpenSSL.

Sicherheitsexperten haben eine schwere Sicherheitslücke in OpenSSL gefunden, dieses wurde letzte Nach bekannt gegeben und die Sicherheitslücke ist als sehr groß einzustufen. OpenSSL wird auf Linux Server eingesetzt um nur ein Beispiel zu nennen SSL Zertifikate zu erstellen die dann der Server für die Verschlüsselung benutzt. Mehr Infos über OpenSSL bekommt Ihr auf Wikipedia : http://de.wikipedia.org/wiki/OpenSSL.

Die Sicherheitslücke betrifft OpenSSL Versionen von 1.0.1 bis 1.0.1f. Durch senden von speziellen Datenpaketen kann man bei diesen OpenSSL Versionen benutzen um Private Keys auszulesen. Mit Hilfe dieser Keys kann man dann abgefangene Daten entschlüsseln. So ist es den Sicherheitsexperten gelungen die Secret Keys des X.509-Zertifikates, Nachrichten eines Chat Messengers zu lesen und Benutzernamen und Passwörter stehlen und lesbar zu machen.

OpenSSL Heartbleed Bug

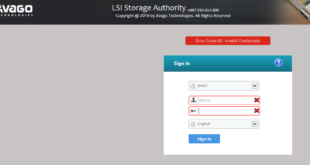

OpenSSL hat bereits reagiert und eine neue Version auf der https://www.openssl.org/source/ bereit gestellt. Die Version 1.0.1g vom 07 April 2014 hat die Sicherheitslücke, die die Experten mit OpenSSL Heartbleed Bug getauft haben, nicht mehr im Code. Server Admins sollten schnell Ihre OpenSSL Version prüfen. Diese geht mit einem einfachen openssl version in der Konsole. Sollte dabei so etwas wie OpenSSL 1.0.1 14 Mar 2012 sollte man schnell updaten. Einige Linux Version, wie z.b. Linux Mint haben in der Nacht gleich schon per Autoupdate die neue OpenSSL Version installiert. Mehr Informationen über den Bug gibt es auf der Extra eingerichteten Webseite : http://heartbleed.com/

Quick Anleitung OpenSSL installieren

Anbei noch eine kleine Anleitung um OpenSSL auf die neuste Version zu updaten oder zu installieren. Installieren und Updaten geschieht immer auf eigene Gefahr!

|

1 2 3 4 5 6 7 |

$ wget https://www.openssl.org/source/openssl-1.0.1g.tar.gz $ tar xzvf openssl-1.0.1g.tar.gz $ cd openssl* $ ./config $ make $ make test $ sudo make install |

Nun sollte man noch in der /etc/manpath.config schauen das die neue Version die unter /usr/local/ssl installiert wird auch als erstes eingetragen wird. Dazu öffnet mit einem Editor eurer Wahl die manpath.config und setzt in der ersten Zeile bei MANPATH_MAP: folgendes hinein :

|

1 |

MANPATH_MAP /usr/local/ssl/bin /usr/local/ssl/man |

Mit sudo mandb liest man nun die Datei neu ein.

Die Datei /etc/environment muss man nun ebenfalls noch bearbeiten und den Pfad /usr/local/ssl/bin mit einbauen. Dieses sollte dann so bei euch aussehen :

|

1 |

PATH="/usr/local/sbin:/usr/local/bin:/usr/local/ssl/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/games" |

Nun muss man sich nur noch einmal neu einloggen und bei openssl version sollte nun folgendes in der Konsole stehen : OpenSSL 1.0.1g 7 Apr 2014

Nach Möglichkeit sollte, oder empfehle ich dringend, das man seine vorhandene Zertifikate neu erstellen und signieren lässt. Sicher ist sicher 🙂 Viel zu tun heute für Server Admins!

soldato.de – Blog von Kevin Soldato für Web, Software, Hardware und Server Blog von Kevin "MooDs" Soldato – Alles rund um das Web, Software, Hardware und Server

soldato.de – Blog von Kevin Soldato für Web, Software, Hardware und Server Blog von Kevin "MooDs" Soldato – Alles rund um das Web, Software, Hardware und Server